Mein Dell Vostro 1510 läuft unter Fedora 15. Wenn ich auf diesen die Daten vom heimischen Server mit Hilfe von rsync ziehe, dann friert mir regelmäßig der Desktop ein. Das Einzige, was dann noch hilft, ist ein lang anhaltender Druck auf die Ausschalten-Taste.

Ich hab schon probiert mit Hilfe der rsync Option –bwlimit=1000 oder –bwlimit=500 einen erfolgreichen Sync zu bekommen, weil ich dies als Tipp in mehreren Foren fand. Umsonst.

Was leider ebenfalls nicht funktioniert, ist, mit sudo telinit 3 F15 in den Mehrbenutzerbetrieb ohne Gnome zu versetzen und dann das Sync-Script laufen zu lassen.

Update

Inzwischen vermute ich, dass hier ein Bug im Treiber der Netzwerkkarte oder der Festplatte vorliegt. NFS könnte ebenfalls ein Kandidat für Probleme sein – aber wie rausfinden, wenn ein

sudo tail -f /var/log/messages

nix bringt, weil Gnome in den Abgrund geht, ohne jegliche Meldung?

Update

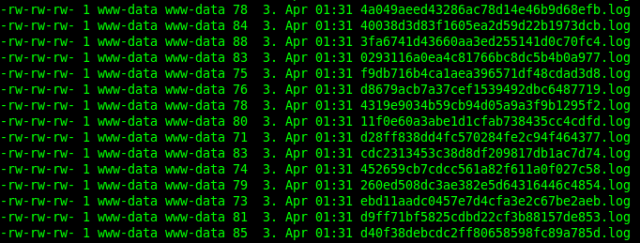

Ein dmesg liefert evtl. einen Hinweis mit der folgenden Meldung:

[ 118.705871] [drm:drm_debugfs_create_files] *ERROR* Cannot create /sys/kernel/debug/dri/

Ja – die komischen Zeichen gehören zur Fehlermeldung mit dazu und nach allem, was ich bisher gefunden habe, liegt es wohl an einem Kernel Bug. Im Moment nutze ich 2.6.38.8-35.fc15.i686 und hoffe nun auf den bald erscheinenden kernel-2.6.40-4.fc15.

Nachtrag 28.08.2011

Die „komischen Zeichen“ führen leider dazu, dass der Feed über die Wupper geht. Der Feed Validator machte mich hierauf aufmerksam. Mist. Screenshot wäre besser gewesen.