WPS hat auf Android nicht den schlechtesten Ruf. Es ist kostenlos erhältlich und darüber hinaus kann es ganz ordentlich mit DOC und DOCX umgehen. Das Office Paket gibt es auch für Linux hier http://wps-community.org/, so richtig dazu raten kann ich aber nicht: Der Umgang mit DOCX Dateien ist aus meiner Sicht nicht besser als im aktuellsten LibreOffice 4.3.2.2 und es kann mit ODTs nichts anfangen.

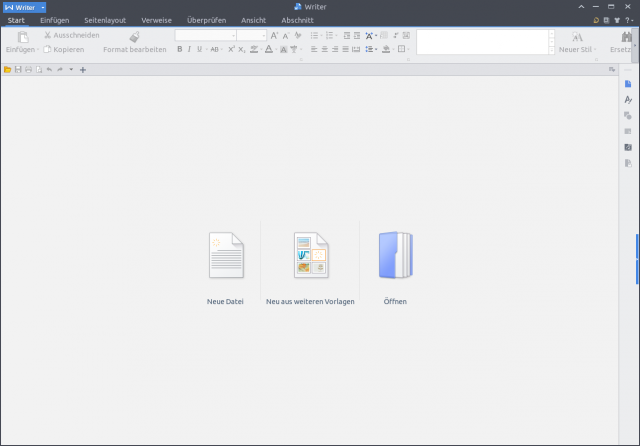

Die GUI des Programms ähnelt auf den ersten Blick der von Office 2007 an aufwärts. Die meisten Bedienelemente befinden sich in einer relativen hohen Leiste oben im Fenster.

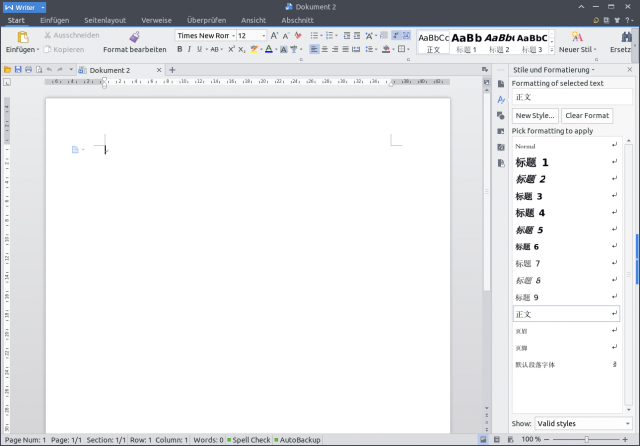

Dazu kommt dann auf Wunsch eine Leiste auf der rechten Seite.

Bei der aktullen A15 Beta hat es obendrein noch ein paar ganz besondere Glitches: Wie man den im Bild oben angezeigten Formatvorlagen schon ansehen kann: Die Übersetzung ist noch lückenhaft. Das würde bei einem englischen Programm nicht stören, hier wirkt es aber tödlich.

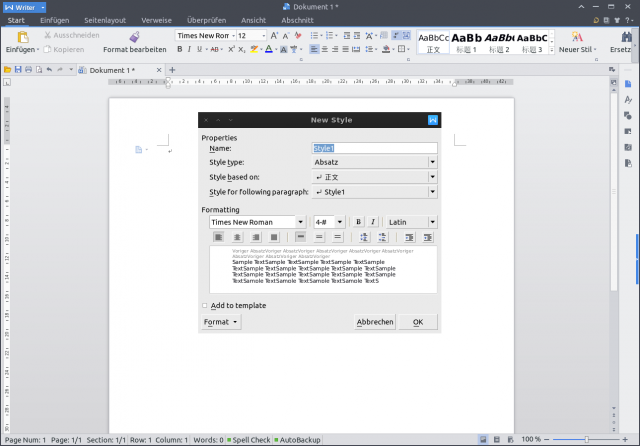

Und: WPS erzwingt die rechtsseitige Anordnung der Fensterknöpfe im Hauptfenster. Die Fensterumrandungen des Betriebssystems werden ausgeblendet. In Submenüs, im Bild oben das Fenster im Vordergrund, tauchen die Knöpfe des Desktopthemes wieder auf – in diesem Fall also links. Das nervt schon nach ein paar Minuten kolossal.