Die Installation von Cubian X1 mit Mate-Desktop ist gegenüber Cubian mit LXDE-Desktop [1,2] noch einmal vereinfacht worden, was vor allem auch daran liegt, dass a) eine menügeführte Konfiguration nach dem ersten Boot (cubian-config) vorhanden ist und b) Mate von Haus aus Interventionen des mausverwöhnten Benutzers erleichtert.

Ein paar Anmerkungen zur Konfiguration:

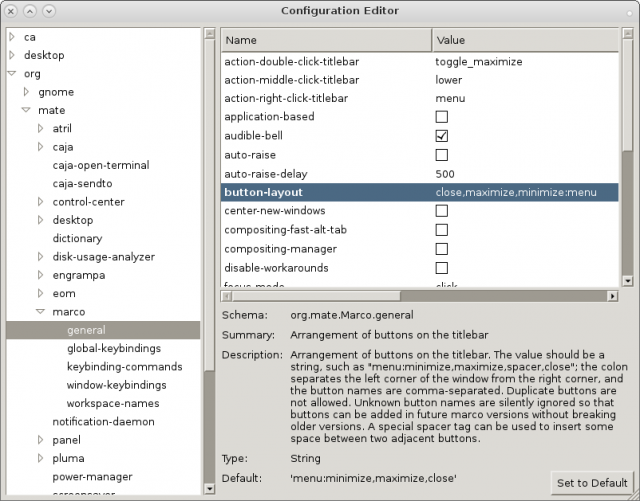

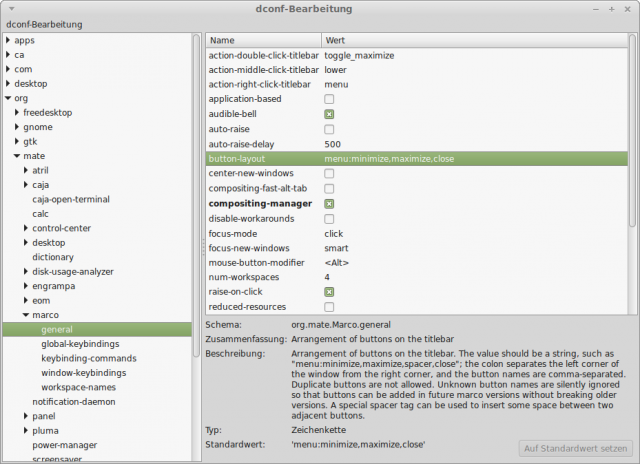

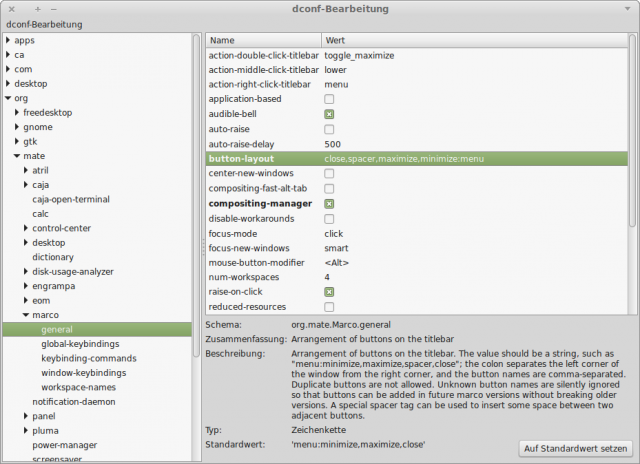

Wer die Fensterknöpfe lieber links haben will, kann sich diese mit Hilfe des dconf-editors dort hin legen.

Ein Autologin kann im Loginmanager SLiM unter /etc/slim.conf eingestellt werden. Die Datei ist so gut durchkommentiert, dass sich weitere Hinweise verbieten.

Mein Logitech K400r Keyboard mit Touchpad wurde wieder reibungslos erkannt, das nur nebenbei, als ich eine 102 Tasten-Tastatur einstellte.

Die Verwaltungssoftware ajenti habe ich – wie auch einen vorinstallierten apache, gleich gestoppt und deinstalliert. Ich will das lieber selbst in der Hand behalten.

Positiv anzumerken ist viel:

Z.B. dass Cubietruck nun die volle HD Auflösung des TVs über HDMI zu nutzen weiß. Das ist für Bilderfluten gut – für die Arbeit auf der Shell jedoch weniger. Hier muss man sich entscheiden, ob man über STRG + die Zeichengröße anpasst oder gleich einen größeren Font für das Terminal einstellt.

Oder dass der als Standardbrowser vorinstallierte Chromium so konfiguriert ist, dass man Flash-Filmchen abspielen kann. Nett – wenn auch auf dieser Geräteklasse eher ermüdend. Einen Klick auf „Vollbild“ sollte man sich sparen.

GIMP und Libreoffice bleiben auch unter Cubian X1 Mate bedienbar und selbst Icedove oder Iceweasel kann man nutzen, wenn man an Add-ons spart. Bei Ausflügen ins Netz muss man sich jedoch gedulden und das Öffnen vieler Tabs sollte man sich ebenfalls sparen. Als Bürorechner kann ich einen Cubietruck also nicht empfehlen. Eine „richtige Lösung“ (z.B. eine ZBox oder einen NUC mit kleiner SSD und 4GB RAM) kostet zwar mindestens doppelt so viel, aber funktioniert dafür auch reibungslos im Alltag.

Eine ganze Weile habe ich mich an einem zerschossenen CUPS abgearbeitet. Nachdem die Installation von cups-pdf fehlschlug und hierbei CUPS mit in den Abgrund riss fanden netstat und nmap zwar Port 631 von CUPS auf TCP und UDP belegt – aber der CUPS-Server war trotzdem nicht auf localhost im Browser zu erreichen. Bis ich mal auf die Idee kam, /etc/network/interfaces daraufhin zu überprüfen, ob überhaupt eine derartige Schnittstelle definiert ist … Nachdem dann also lo und eth0 der Verwaltung des Gnome network-manager entzogen waren lief CUPS brav im Browser. Der Networkmanager ist in /etc/NetworkManager/NetworkManager.conf auf „Mischbetrieb“ vorkonfiguriert, so dass eine /etc/network/interfaces mit dem folgenden Inhalt reichte:

# Loopback Interface

auto lo

iface lo inet loopback# Not managed by NWM

allow-hotplug eth0

iface eth0 inet dhcp

Sollte CUPS dann noch immer zicken, lohnt der Versuch, /etc/hosts auf das Vorhandensein einer Zeile 127.0.0.1 localhost hin zu checken (hier war bei mir nur der Hostname aus /etc/hostname zu finden) und in der /etc/cups/cupsd.conf versuchsweise das

Listen localhost:631

durch

Listen 127.0.0.1:631

zu ersetzen und dann im Browser dezidiert diese Adresse aufzurufen.